【安全實戰】全流量取證如何快速定位攻擊來源?

這天,某高校網絡突然爆發了大量的安全告警,運維人員迅速響應,通過部署的安博通“鷹眼”全流量取證系統,展開了一場緊張而有序的排查工作……

網絡攻擊事件分析

告警列表顯示,學校的Web服務在短時間內受到了大量外部攻擊,這些攻擊均由同一IP發起,且告警形式多樣。

初步推測,可能是惡意IP在使用某種掃描工具對學校的Web業務進行漏洞掃描。

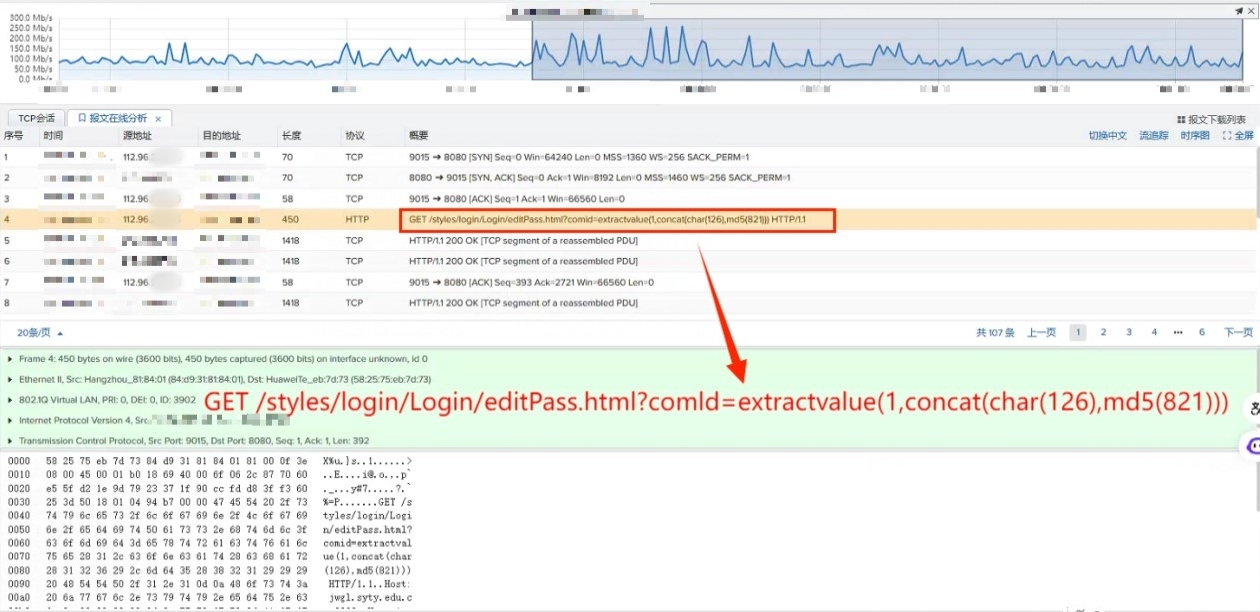

選取某一條攻擊流量,使用“鷹眼”在線分析功能,對網絡流量的原始報文進行深入分析。在惡意IP的一段HTTP報文中,可以看到明顯的攻擊跡象。

報文顯示:可疑IP在嘗試訪問editPass.html頁面時,傳遞的參數中嵌入了非法SQL語句,攻擊者企圖利用extractvalue函數實施報錯注入攻擊。

這種手法是SQL注入攻擊的常見變種,攻擊者通過構造特定的SQL語句,觸發數據庫錯誤信息,從而竊取敏感數據。

分析結論

該外網惡意IP針對學校Web業務的登錄頁面,發起了包括SQL注入在內的多種攻擊。

處置方法

該惡意IP處于攻擊嘗試階段,在外網防火墻中對其進行封禁,阻斷進一步的攻擊行為。同時,對Web業務進行全面的漏洞檢測,確保系統不存在可被利用的安全漏洞。

惡意掃描事件分析

在同期監測中,“鷹眼”還捕獲了大量風險掃描告警。按照常規處置流程,對于涉嫌惡意攻擊的IP地址,應立即執行封禁。

然而,運維人員發現了異常情況:引發告警的源IP竟是內網IP地址,這些攻擊行為是由內部網絡對外發起的。

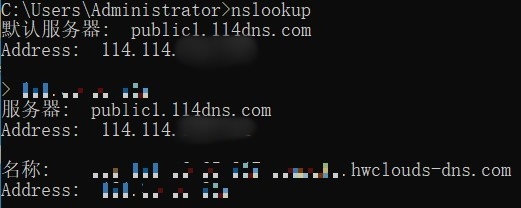

告警的內網IP是無線接入點(AP)的網絡地址,查詢外網IP對應的域名,推測該IP可能是云計算節點。

基于以上分析,初步判斷這些告警并非網絡攻擊事件。運維人員篩選出相關的安全告警,下載可疑流量的原始報文并分析,在報文內容中獲取到了關鍵信息。

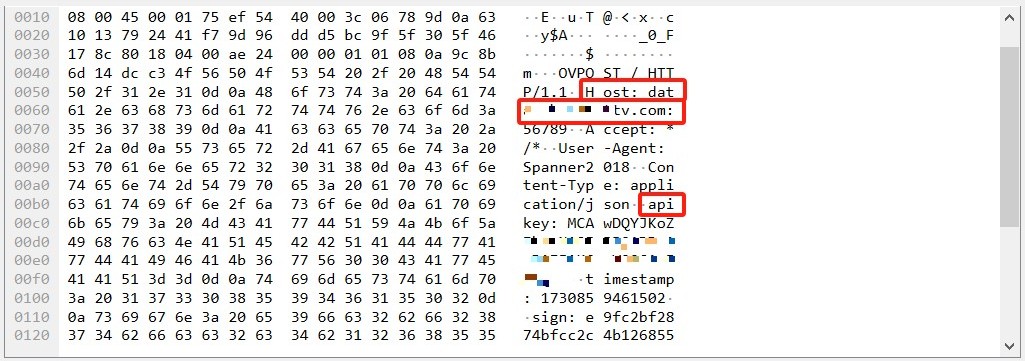

報文顯示:源IP請求中的host字段有二級域名信息,同時apikey字段表示這個請求可能是在訪問API接口。通過whois查詢發現,該二級域名的根域名指向某網絡公司,可能與該公司的廣告服務有關。

分析結論

內網IP下的某電視業務頻繁更新廣告。

處置方法

將此域名加入黑名單。

在安全實戰中,應用安博通“鷹眼”全流量取證系統,通過精簡有效的分析步驟——快速評估、信息收集、初步定位、深入分析和實施應對——實現安全事件的迅速響應,保障校園網絡的穩定運行。